Investigadores de seguridad informática han descubierto una vulnerabilidad zero-day en el popular framework de aplicaciones web Apache Struts, que está siendo explotada activamente . Apache Struts es un código abierto, Modelo-Vista-Controlador (MVC) libre, para la creación de elegantes y modernas aplicaciones web Java, que soporta REST, Ajax y JSON.

Nueva vulnerabilidad en Apache Struts al descubierto

En una entrada de blog publicada el lunes, la firma de inteligencia de amenazas de Cisco Talos anunció el equipo observó una serie de ataques activos contra la vulnerabilidad de día cero (CVE-2017 a 5638) en Apache Struts.

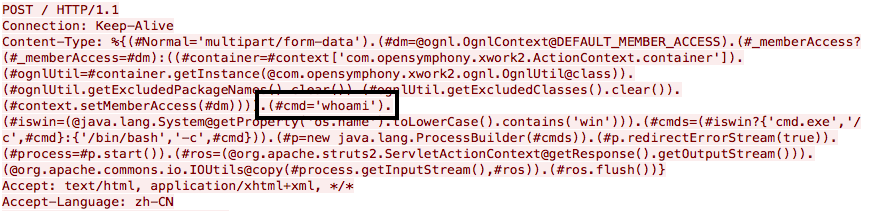

Según los investigadores, el problema es una vulnerabilidad de ejecución remota de código en el analizador Jakarta multipart de Apache Struts que podría permitir a un atacante ejecutar comandos maliciosos en el servidor cuando la carga de archivos basado en el analizador.

«Es posible llevar a cabo un ataque RCE con un valor de tipo de contenido malicioso,» advirtió Apache. «Si el valor de Content-Type no es válida se produce una excepción que luego se utiliza para mostrar un mensaje de error al usuario.»

La vulnerabilidad, documentado en el marco de Metasploit Rapid7 sitio de GitHub, ha sido parcheado por Apache. Por lo tanto, si usted está utilizando la carga de archivos basado en Jakarta Multipart bajo Apache Struts 2, se recomienda actualizar a la versión 2.3.32 de Apache Struts o 2.5.10.1 inmediatamente.

El código exploit que fue comunicado al publico

Dado que los investigadores detectaron Talos prueba de concepto público (PoC) el código de explotación (que fue subido a un sitio chino.

Los investigadores incluso detectaron «un gran número de eventos de explotación,» la mayoría de los cuales parecen estar aprovechando el PoC a conocer públicamente que se utiliza para ejecutar varios comandos maliciosos.

En algunos casos, los atacantes ejecutan simple «whoami» comandos para ver si el sistema es vulnerable, mientras que en otros, los ataques maliciosos atacan los procesos del firewall.

Según los investigadores, los atacantes trataron de copiar el archivo en un directorio seguro «que tanto el ejecutable y que los servicios de servidor de seguridad se desactivarían cuando el sistema arrancara.»

Ambos investigadores de Cisco y Apache instan a los administradores actualizar sus sistemas a Apache Struts versión 2.3.32 o 2.5.10.1 tan pronto como sea posible. Los administradores también pueden cambiar a otra aplicación del programa de análisis multipart.

Fuente[ the hacker news]